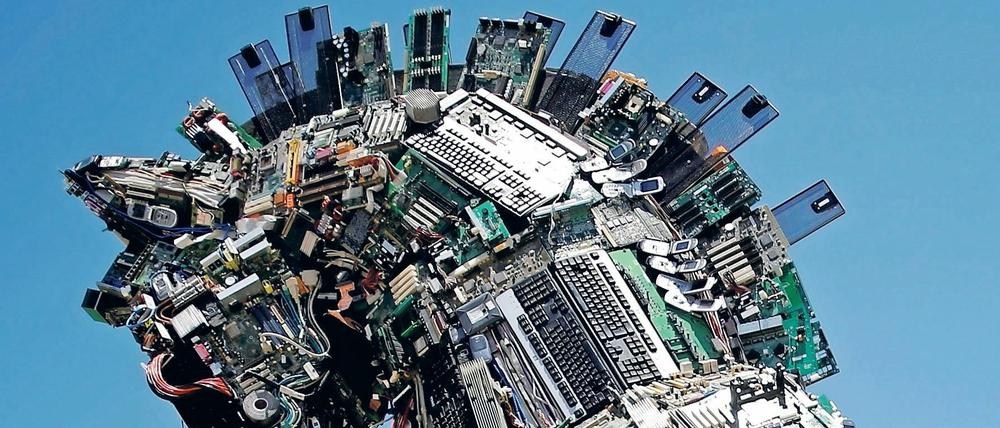

© Amir Cohen / Reuters

IT-Sicherheit: Wie sich Unternehmen gegen Cyberangriffe wappnen können

Berliner Firmen und Behörden trainieren die nötigen Abwehrschritte für einen Cyberangriff. Doch zu viele unterschätzen noch die Gefahr.

Alarm: Hacker haben Daten eines Geldinstitutes erbeutet. Wie auf einer Gefechtsbrücke sitzen die Mitarbeiter der Bank vor großen Flachbildschirmen. Sie müssen fast tatenlos mit ansehen, wie sich die Ereignisse überschlagen. Telefone klingeln durcheinander. Die Presse stellt erste bohrende Fragen.

In den sozialen Medien kursieren bereits wilde Gerüchte. Der Aktienkurs der Bank stürzt ab. Und nun fordern die Hacker auch noch eine Millionensumme. Zu allem Übel sitzt der Vorstandschef gerade im Flugzeug und ist daher nicht erreichbar. Aber in einer E-Mail gibt er klare Anweisung: Sofort zahlen, um weiteren Schaden abzuwenden! Telefonisch bestätigt ein hochrangiger Mitarbeiter die Echtheit der E-Mail.

Die Zahlung wird ausgeführt. Doch damit schnappt die Falle zu! Denn sowohl die E-Mail des Chefs als auch der Anruf des Mitarbeiters waren geschickte Fälschungen der Hacker. Die Angreifer haben Chaos ausgelöst, um dann zuzuschlagen.

Ein Horrorszenario. Aber zum Glück nur ein Szenario, Teil einer Simulation. So eine Übung fand Anfang Juni in Berlin-Friedrichshain statt. Das amerikanische IT-Unternehmen IBM stellte auf dem Parkplatz der Mercedes-Benz-Arena einen Lkw auf.

Darin befindet sich das „X-Force Command Cyber Tactical Operations Center“, eine mobile Einsatzzentrale gegen Cyberangriffe. In einem speziell ausgebauten Truck laufen nach dem Vorbild von Militär oder Katastrophenschutz alle Kommunikationswege zusammen.

Mit diesem Center führt IBM Cyber-Security-Trainings durch, um Unternehmens- und Behördenvertreter bei der Gefahrenabwehr zu schulen - und für eigene Dienstleistungen zu werben. Das Szenario basiere auf realen Fällen, heißt es.

Viele Unternehmen sind gefährdet

Die Seminarteilnehmer erfuhren, dass besonders raffinierte Hacker ihre Opfer teilweise jahrelang ausspähen, sich von einer Sicherheitslücke zur nächsten arbeiten, ohne dabei entdeckt zu werden. So lernen sie, auch die interne Kommunikation des Unternehmens täuschend echt zu imitieren. Mit dieser „Social Engineering“ genannten Strategie können die Mitarbeiter dann gezielt manipuliert werden.

In Deutschland gibt es großen Nachholbedarf im Bereich Cyber-Sicherheit. Das geht aus einer aktuellen Studie hervor, die das US-amerikanische Ponemon-Institut im Auftrag von IBM erstellt hat. Demnach haben 67 Prozent der heimischen Unternehmen keinen Notfallplan für den Fall einer Attacke. Und auch unter denen, die über einen solchen Plan verfügen, führt nur etwa die Hälfte regelmäßige Mitarbeiter-Trainings durch.

Regelmäßige Trainings seien aber wichtig, um im Ernstfall schnell und effektiv reagieren zu können, sagt Carsten Dietrich, der bei IBM die Forschung zu Cyber-Sicherheit leitet. „Die Frage ist nicht, ob ein Unternehmen angegriffen wird - sondern wann“, behauptet er.

Sicherheitsvorkehrungen wie Firewalls und regelmäßige Updates verringerten zwar das Risiko, aber eine 100-prozentige Sicherheit könne es nicht geben. Der größte Risikofaktor sei der Mensch.

Besonders clevere Angreifer würden heute mehrere Angriffe miteinander kombinieren, erklärt Dietrich. Dann erfolgt zuerst ein „Schattenangriff“, der den Verteidiger zu Gegenmaßnahmen provoziert. Ist er damit vollauf beschäftigt, kommt der eigentliche Angriff an anderer Stelle.

Mit dieser Guerilla-Strategie lösen Angreifer bewusst Chaos und Verwirrung aus, um einen gezielten Schlag vorzubereiten. Wie zum Beispiel die gefälschte Zahlungsaufforderung an den Vorstandschef in der Simulation.

Mitarbeiter müssen die Grundlagen verinnerlichen

Gerade bei vielen mittelständischen Unternehmen fehle es oft noch an Grundlagenwissen, sagt Nabil Alsabah, Bereichsleiter IT-Sicherheit bei Bitkom. Was ist ein sicheres Passwort? Woran erkennt man Phishing-Mails? Solche Mails täuschen falsche Tatsachen vor, um den Empfänger zur Eingabe sensibler Daten zu bringen.

„Wir stellen immer wieder fest, dass Basics nicht von allen verinnerlicht wurden“, sagt Alsabah. Doch immerhin werde inzwischen mehr in IT-Sicherheit investiert. Die Umsätze in diesem Bereich sind Bitkom zufolge 2018 um neun Prozent gestiegen.

Das Berliner Start-up Perseus hat sich auf Cyber-Sicherheitslösungen für den Mittelstand spezialisiert. In Trainings lernen die Mitarbeiter der Kunden unter anderem, wie man Phishing erkennen kann. „Die Qualität von Phishing-Mails ist in den letzten Jahren enorm gestiegen“, sagt Ibrahim Ghubbar von Perseus.

Heutzutage seien Original und Fälschung oft schwer zu unterscheiden. „Bei der Abwehr von Attacken geht es um Zeit“, sagt Ghubbar. Deshalb werde heute zunehmend Künstliche Intelligenz eingesetzt. Unternehmen bräuchten eine Cyber-Strategie, sagt Oliver Falkenthal, Sicherheitsberater bei CCVossel.

Die Unternehmensleitung müsse sich klar zu ihrer Verantwortung für die Informationssicherheit bekennen „und dafür auch notwendige Budgets und Ressourcen zur Verfügung stellen“, sagt Falkenthal. Dann müsse ein Informationssicherheitsbeauftragter als zentraler Ansprechpartner eingesetzt werden. „Mitarbeiter sollten dazu ermutigt werden, Sicherheitsvorfälle umgehend zu melden, ohne dafür abgestraft zu werden“, rät Falkenthal.

Die Dunkelziffer ist hoch

Doch die Unternehmen können den Gefahren nicht allein trotzen. Jan Eder, der Hauptgeschäftsführer der IHK Berlin, fordert auch „ein konsequentes Handeln aufseiten der Sicherheitsbehörden“. Etwa ein Viertel

der Berliner Unternehmen seien in der Vergangenheit bereits Opfer von Datendiebstahl, Sabotage oder Spionage geworden. Die Dunkelziffer sei hoch. Deshalb müssten die Behörden einen „Single Point of Contact für die Wirtschaft“ bereitstellen, wo alle Angriffe zentral gemeldet werden können, fordert Eder.

Die Polizei müsse in qualifiziertes Fachpersonal investieren, fordert Benjamin Jendro, der Sprecher der Gewerkschaft der Polizei Berlin. Zum Beispiel könne die Polizei talentierten Polizisten ein Informatikstudium ermöglichen und sie danach langfristig an die Behörde binden. Bei der Bundeswehr würden solche Modelle bereits erfolgreich umgesetzt, sagt Jendro.

Bisher verfügt längst nicht jedes Unternehmen über eine mobile Einsatzzentrale für Cybersicherheit. Auch der IBM-Truck hat Berlin bereits wieder verlassen und setzt seine Tour durch europäische Länder fort. Nächste Station: Warschau.

Bei Fragen rund um IT-Sicherheit können sich Berliner und Brandenburger Unternehmen an den vom Senat geförderten Verein „it's. BB“ wenden, rät IT-Berater Falkenthal.

- showPaywall:

- false

- isSubscriber:

- false

- isPaid:

- showPaywallPiano:

- false